Hoạt động ransomware MountLocker hiện sử dụng các API Windows Active Directory doanh nghiệp để đào sâu qua mạng.

MountLocker bắt đầu hoạt động vào tháng 7 năm 2020 dưới dạng Ransomware-as-a-Service (RaaS), nơi các nhà phát triển chịu trách nhiệm lập trình phần mềm ransomware và trang web thanh toán, đồng thời các chi nhánh được tuyển dụng để hack các doanh nghiệp và mã hóa thiết bị của họ.

Là một phần của thỏa thuận này, nhóm cốt lõi của MountLocker nhận được một khoản cắt giảm nhỏ hơn từ 20-30% khoản thanh toán tiền chuộc, trong khi đơn vị liên kết nhận phần còn lại.

Vào tháng 3 năm 2021, một nhóm ransomware mới nổi lên có tên là 'Astro Locker' đã bắt đầu sử dụng phiên bản tùy chỉnh của ransomware MountLocker với các ghi chú đòi tiền chuộc chỉ đến các trang web thanh toán và phát tán dữ liệu của riêng họ.

Cuối cùng, vào tháng 5 năm 2021, một nhóm thứ ba nổi lên được gọi là 'XingLocker', những người cũng sử dụng tệp thực thi ransomware MountLocker tùy chỉnh.

Sâu MountLocker theo cách của nó đến các thiết bị khác

Tuần này, MalwareHunterTeam đã chia sẻ một mẫu về thứ được cho là tệp thực thi MountLocker mới có chứa một tính năng sâu mới cho phép nó lây lan và mã hóa sang các thiết bị khác trên mạng.

Sau khi cài đặt mẫu, BleepingComputer xác nhận rằng đó là mẫu tùy chỉnh cho nhóm XingLocker.

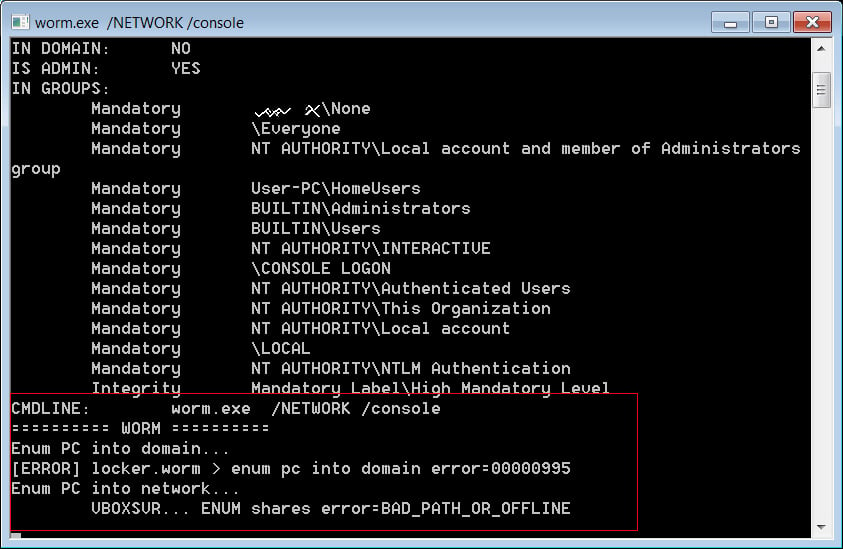

Một phân tích ngắn gọn của BleepingComputer đã xác định rằng bạn có thể bật tính năng sâu bằng cách chạy mẫu phần mềm độc hại với đối số dòng lệnh / NETWORK. Vì tính năng này yêu cầu miền Windows nên các thử nghiệm của chúng tôi nhanh chóng không thành công, như hình dưới đây.

Thông báo gỡ lỗi cho tính năng MountLocker Worm

Thông báo gỡ lỗi cho tính năng MountLocker Worm

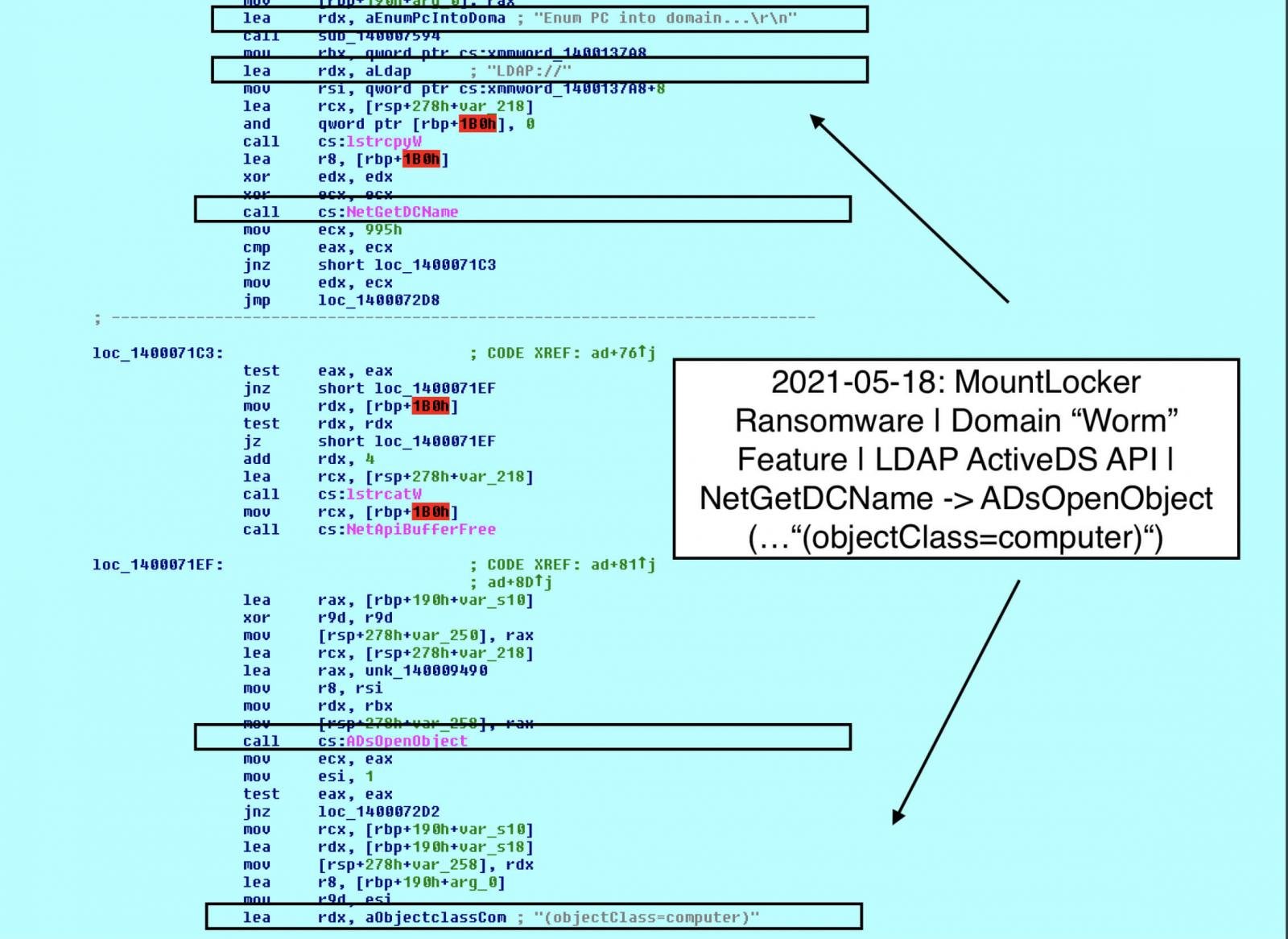

Sau khi chia sẻ mẫu với Giám đốc điều hành Advanced Intel Vitali Kremez , người ta phát hiện ra rằng MountLocker hiện đang sử dụng Windows Active Directory Service Interfaces API như một phần của tính năng sâu của nó.

Trước tiên, ransomware sử dụng hàm NetGetDCName () để lấy tên của bộ điều khiển miền. Sau đó, nó thực hiện các truy vấn LDAP đối với ADS của bộ điều khiển miền bằng cách sử dụng hàm ADsOpenObject () với thông tin xác thực được truyền trên dòng lệnh.

Sử dụng API giao diện dịch vụ Active Directory

Sử dụng API giao diện dịch vụ Active Directory

Khi nó kết nối với các dịch vụ Active Directory, nó sẽ lặp qua cơ sở dữ liệu cho các đối tượng của 'objectclass = computer', như thể hiện trong hình trên.

Đối với mỗi đối tượng mà nó tìm thấy, MountLocker sẽ cố gắng sao chép tệp thực thi ransomware vào thư mục '\ C $ \ ProgramData' của thiết bị từ xa.

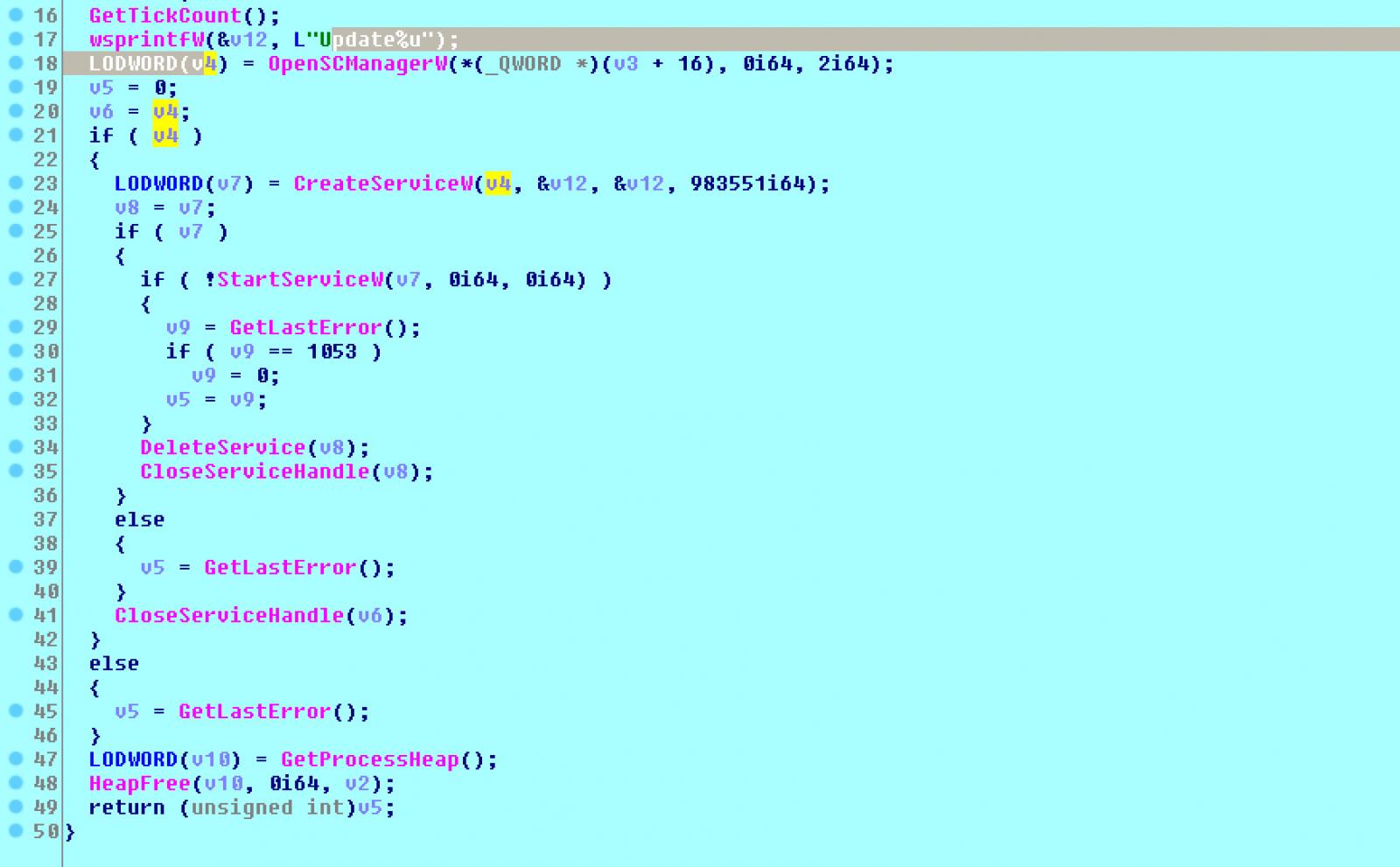

Sau đó, ransomware sẽ tạo từ xa một dịch vụ Windows tải tệp thực thi để nó có thể tiến hành mã hóa thiết bị.

Tạo và khởi chạy dịch vụ ransomware của Windows

Tạo và khởi chạy dịch vụ ransomware của Windows

Sử dụng API này, ransomware có thể tìm thấy tất cả các thiết bị là một phần của miền Windows bị xâm phạm và mã hóa chúng bằng thông tin đăng nhập miền bị đánh cắp.

"Nhiều môi trường doanh nghiệp dựa vào thư mục hoạt động phức tạp và máy tính bên trong. Giờ đây MountLocker là phần mềm ransomware đầu tiên được biết đến để tận dụng thông tin chi tiết về kiến trúc doanh nghiệp độc đáo vì lợi ích của việc xác định các mục tiêu bổ sung cho hoạt động mã hóa bên ngoài mạng thông thường và quét chia sẻ", Kremez nói BleepingComputer trong cuộc trò chuyện về phần mềm độc hại.

"Đây là sự thay đổi lượng tử của việc chuyên nghiệp hóa việc phát triển ransomware để khai thác mạng doanh nghiệp."

Vì các quản trị viên mạng Windows thường sử dụng API này, Kremez tin rằng kẻ đe dọa đã thêm mã này có thể có một số kinh nghiệm quản trị miền Windows. "

Mặc dù API này đã được nhìn thấy trong các phần mềm độc hại khác, chẳng hạn như TrickBot , nhưng đây có thể là " phần mềm tống tiền công ty dành cho các chuyên gia" đầu tiên sử dụng các API này để thực hiện do thám tích hợp sẵn và lây lan sang các thiết bị khác

Trungtambaohanh.com sửa chữa, thay thế, bảo hành và phục hồi dữ liệu tất cả thiết bị điện tử.